Londres -O esforço da Rússia para conter o que o governo chama de fake news sobre a guerra da Ucrânia, a ponto de criar uma lei que pode punir infratores com até 15 anos de cadeia, é inversamente proporcional à sua própria fama de propagar desinformação.

Uma das organizações globais que há anos denuncia desinformação fabricada no país governado por Vladimir Putin é o site investigativo Bellingcat, com sede na Holanda, que em 2021 foi enquadrado na lei do agente estrangeiro usada pelo governo russo para silenciar a mídia de oposição.

Os especialistas do Bellingcat resumem em “4 Ms” o método russo de produzir fake news: misdate, misrepresent, mislocate and modify (alterar a data, falsear, alterar o local e modificar a cena).

Desinformação na Rússia mapeada pelo Bellingcat há anos

O trabalho do Bellingcat, premiado por suas investigações, vai além da apuração jornalística. O site é especializado em checagem de fatos e inteligência de código aberto (OSINT), recursos empregados para revelar informações ocultas por criminosos e falsificações.

Diante da enxurrada de fake news e de desinformação em torno da guerra com a Ucrânia, que a Rússia insiste em não chamar de guerra e sim de “operação especial”, o Bellingcat fez um histórico sobre como a Rússia vem usando os chamados 4 Ms ao longo dos últimos anos com base em seu trabalho de acompanhamento das fake news na Rússia.

O objetivo do site é alertar o público sobre o que pode ser falso entre as imagens e postagens que circulam pelas redes sociais.

“Dado o passado das autoridades russas no uso indevido e abuso de imagens aéreas e de satélite, esperamos que a descrição do método forneça uma base útil para alguns dos possíveis problemas a serem observados à medida que o conflito entre a Ucrânia e a Rússia continua”, diz o Bellingcat em seu blog.

Leia também

Jornais da Ucrânia lançam venda de NFTs para financiar cobertura da guerra com a Rússia

Imagens legítimas com datas diferentes viram fake news

O primeiro M vem de “Misdate”. Segundo o Bellingcat, são vários os exemplos de autoridades russas usando imagens de satélite legítimas, mas alegando que são de uma data diferente.

Um dos mais conhecidos é da conferência de imprensa da Rússia em 21 de julho de 2014 a respeito da queda do avião da Malaysia Airlines, atingido por um míssil russo quando sobrevoava a Ucrânia rumo a Amsterdam.

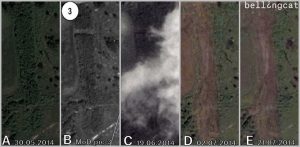

As autoridades russas usaram imagens de satélite para afirmar que um lançador de mísseis ucraniano Buk havia sido removido de sua base em 17 de julho, dia em que o MH17 foi abatido. Mas a comparação das fotos russas com as imagens do Google Earth mostraram grandes discrepâncias.

O Bellingcat aponta que uma área de árvores e arbustos que havia sido desmatada em 1º de julho de 2014 reapareceu misteriosamente nas imagens de satélite russas que supostamente eram de meados de julho.

Em outras partes das imagens, uma área de grama desgastada de maio de 2014, que havia desaparecido em junho no Google Earth, também reapareceu nas imagens de satélite russas de julho de 2014.

Isso demonstrou que as autoridades russas usaram imagens de satélite desatualizadas para sustentar sua posição.

No caso de um bombardeio relatado em 2015 na cidade de Sarmin, na Síria, documentado em uma reportagem em vídeo do jornal britânico The Guardian, as autoridades russas também apresentaram imagens de satélite desatualizadas.

Vídeos da cena do ataque mostraram estruturas destruídas, incluindo paredes, prédios e postes, mas essas estruturas ainda estavam de pé nas imagens russas que supostamente mostravam o local após o ataque.

A ‘falsificação’ da realidade pela Rússia

O segundo M descrito pelo Belllingcat é de misdate (falsidade) do que as imagens mostram.

No final de 2016, o Ministério da Defesa russo apresentou imagens tentando mostrar que o hospital M10 em Aleppo não havia sido danificado após alegações de que havia sido atingido em ataques aéreos.

O Bellingcat diz que a tentativa de enganar foi particularmente surpreendente, pois imagens do bombardeio haviam sido capturadas por câmeras de CCTV instaladas no hospital, mostrando claramente os danos causados dentro e fora do prédio do hospital.

Uma grande cratera ao lado do hospital também foi fotografada.

Então, o MoD russo estava mentindo sobre a data das imagens de satélite, como eles estavam sobre as imagens de satélite relativos ao avião da Malasya Airlines?

Na verdade, eles estavam simplesmente afirmando que as imagens não mostravam danos do ataque, segundo o Bellingcat, embora vários danos estivessem visíveis nas próprias imagens de satélite da Rússia e do Google Earth.

Entre elas estão a de um telhado desmoronado (vermelho), a de outro telhado parcialmente desmoronado (azul) e a da cratera (verde).

Não é fake news, mas é outro lugar

O 3º M é para “Mislocate”. Um dos exemplos citados pelo site investigativo ocorreu em outubro de 2015, no início da campanha de bombardeio da força aérea russa na Síria.

Reportagens feitas na região de Jisr al-Shughur afirmaram que a mesquita Omar bin Al-Khattab havia sido danificada em um ataque aéreo russo mostrado em uma filmagem.

O Ministério da Defesa russo negou que a mesquita tenha sido danificada, apresentando imagens do local e afirmando: “Hoje a imagem real é mostrada por meio de monitoramento objetivo”.

Mas o Bellingcat descobriu que a mesquita bombardeada havia sido filmada com um pequeno drone comercial alguns meses antes do ataque, permitindo que as imagens das consequências fossem geolocalizadas.

E com isso, tornou-se evidente que a mesquita destacada pelo MoD russo era um edifício totalmente diferente. Além disso, na imagem divulgada os russos ocultaram o local da mesquita bombardeada com uma caixa de informações (como visto no vídeo abaixo).

Mudar os fatos é outra técnica de construção de fake news na Rússia

O último M vem de “Modificar”. “Quando as autoridades russas não podem mentir sobre a hora, o lugar ou a própria realidade, elas modificam as imagens para se adequarem às suas reivindicações”, diz o Bellingcat.

Em um dos casos destacados, a equipe da ArmsControlWonk analisou imagens de satélite relacionadas ao avião da Malaysia Airlines publicadas pelas autoridades russas e descobriu vários sinais de modificação.

https://twitter.com/bellingcat/status/1489602275396014081?s=20&t=M4OEX2sgejx4VXX-4RH6Fg

A mídia russa também transmitiu imagens de satélite modificadas quando a Rússia transmitiu imagens supostamente capturadas por um satélite de passagem de um jato de combate derrubando o avião.

https://twitter.com/bellingcat/status/1489602594486079493?s=20&t=qMJYG4Qc545bnt3Lojb3DQ

Detetives da web rapidamente identificaram trechos das imagens de satélite como tendo sido copiadas de vários serviços de mapeamento online. A imagem da aeronave foi o principal resultado na busca do Google para “боинг вид сверху”, ou “boeing top view” em inglês.